En este articulo iremos paso por paso para simular HTTPS en MicroStrategy. Conseguiremos que MicroStrategy y MicroStrategy Library utilicen un certificado autofirmado y conectarnos así vía https. Recuerda que esto solo deberías utilizarlo en un servidor de pruebas/demostración y nunca en un entorno real.

Especificaciones del entorno

- Microsoft Windows 10

- MicroStrategy 2021 update 7 (11.3.7)

- Internet Information Services 10

- Tomcat 9

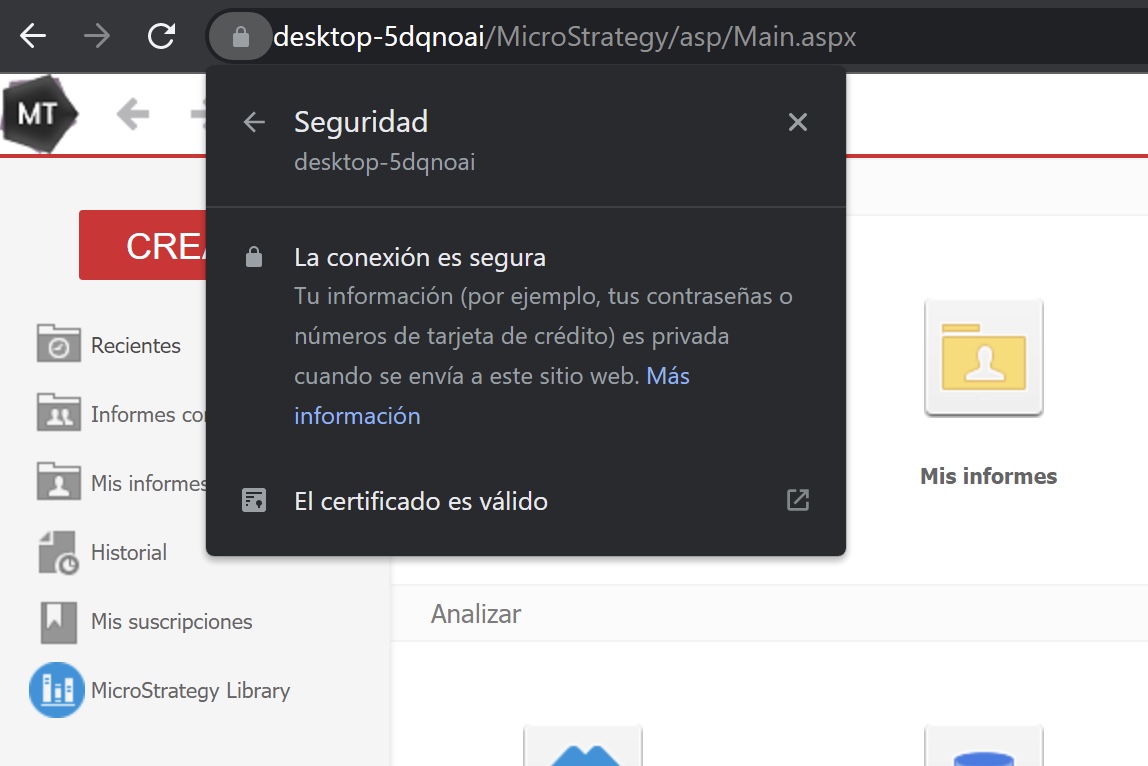

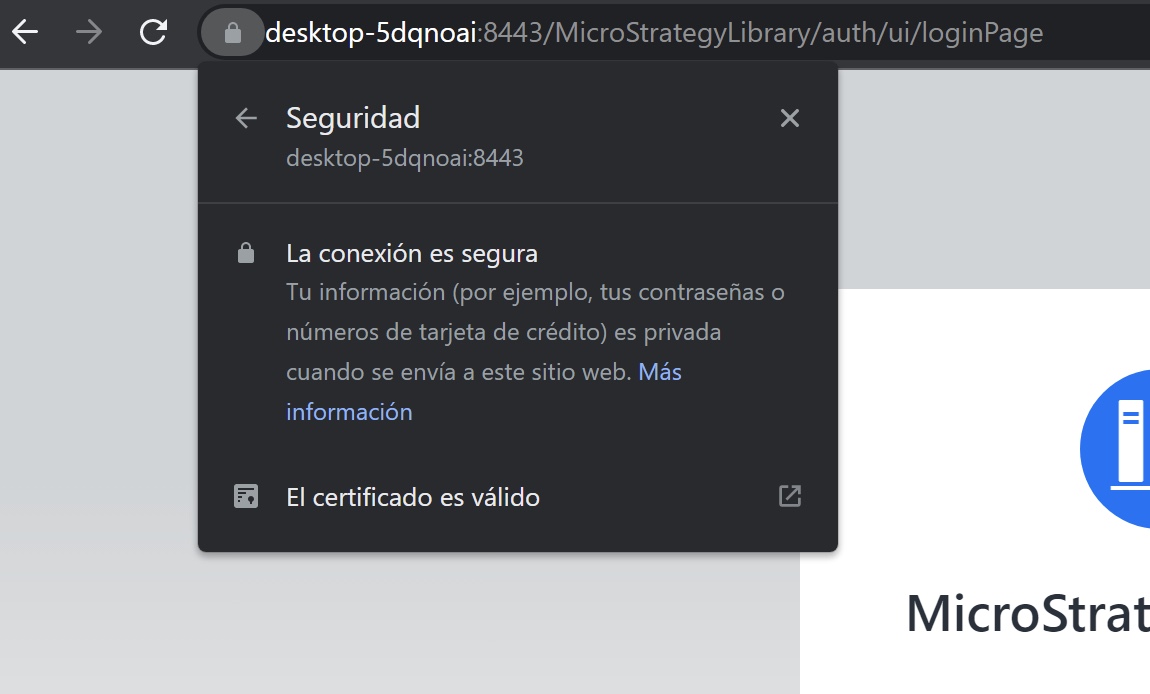

Resultado

Cuando acabes este tutorial podrás acceder a MicroStrategy Web y MicroStrategy Library vía HTTPS utilizando un certificado válido.

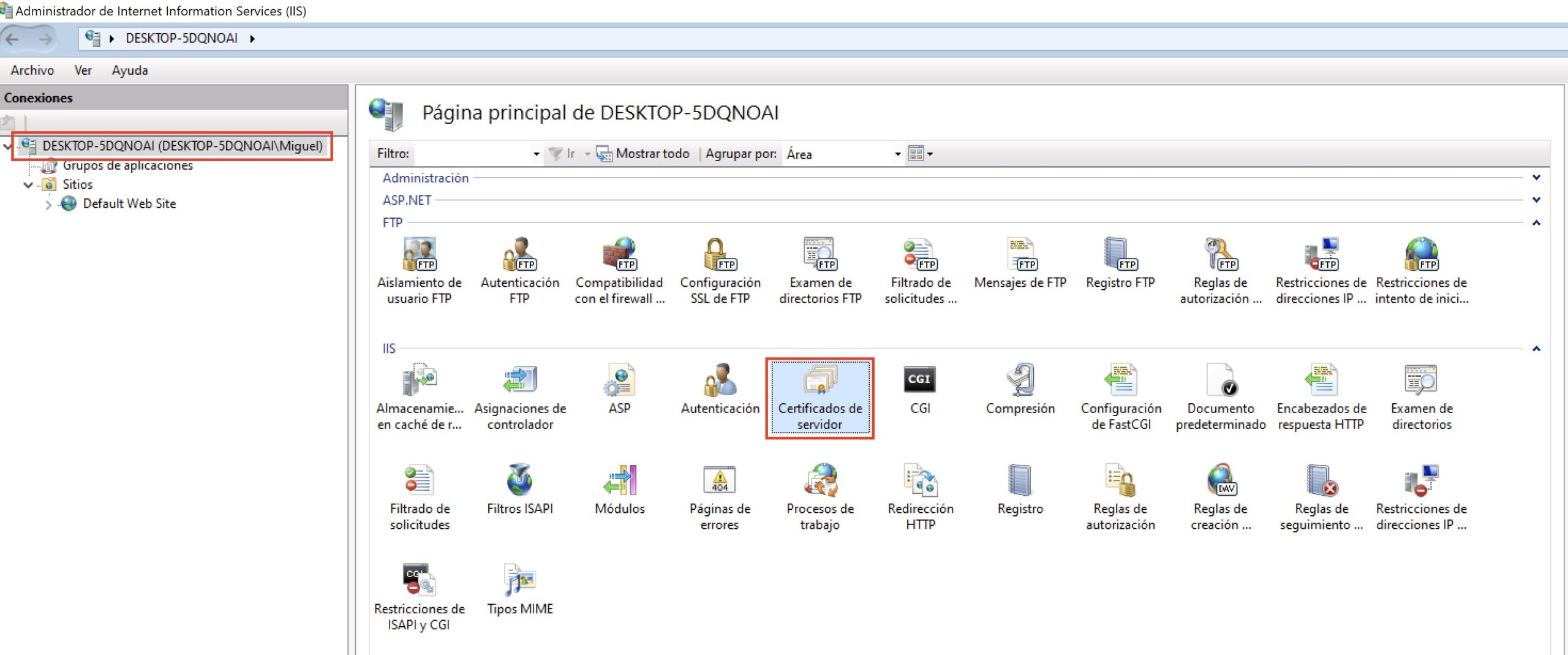

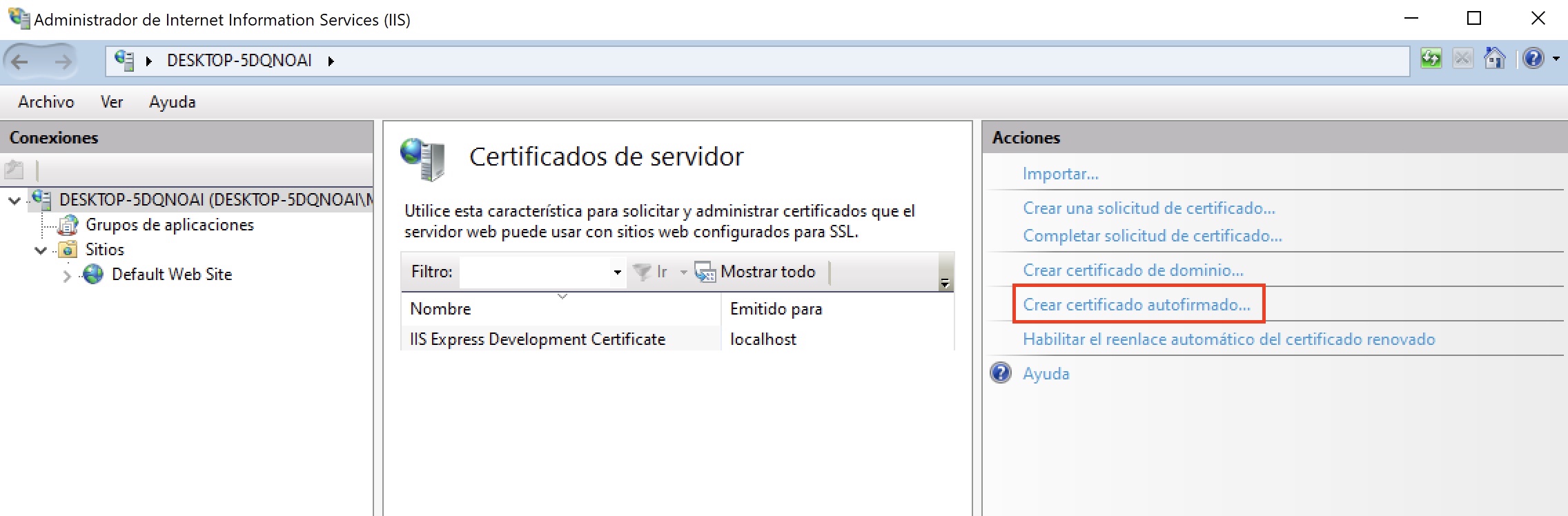

Crear certificado

Existen varias formas de crear un certificado autofirmado pero vamos a ser prácticos y utilizar las herramientas que nos da el sistema. Sigue estos pasos:

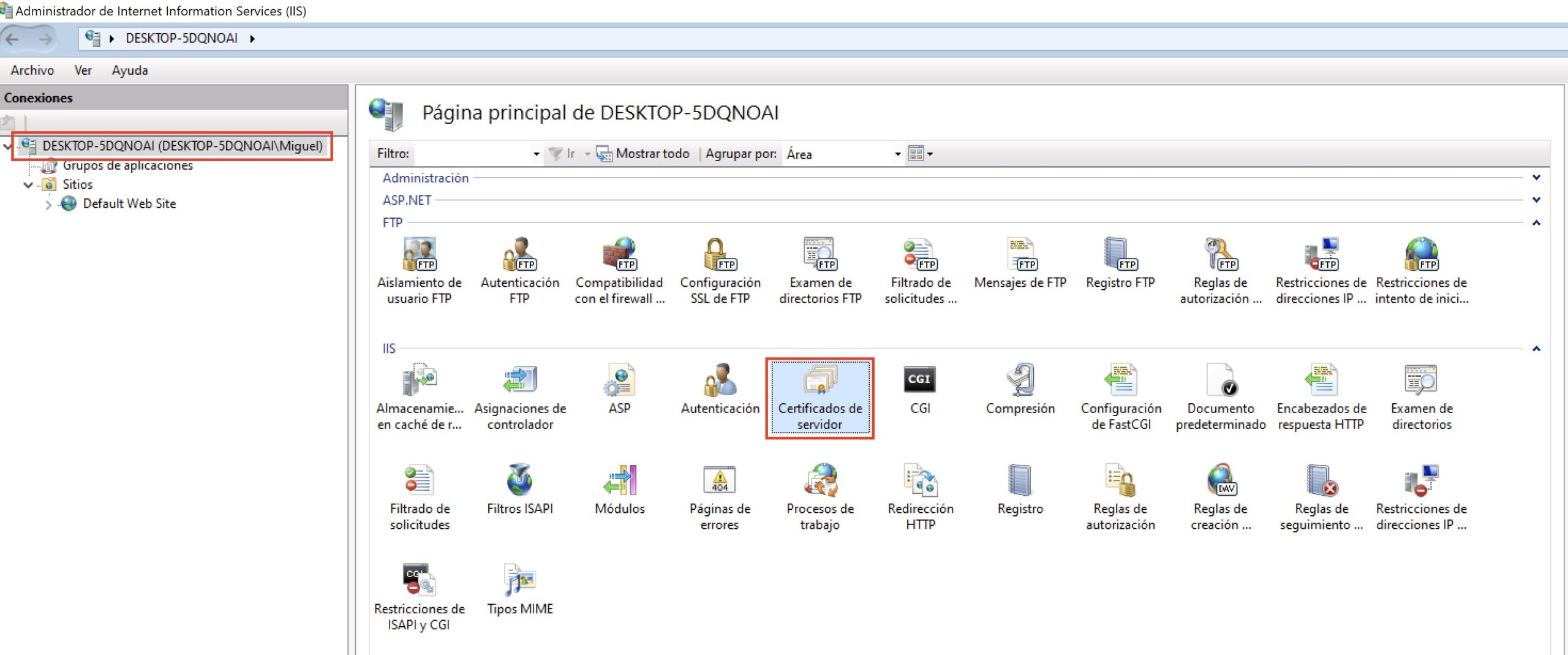

- Abre IIS y selecciona el servidor.

- Doble clic sobre Certificados de servidor en la sección IIS.

- En el panel de acciones ubicado a la derecha de la ventana haz clic en Crear certificado autofirmado…

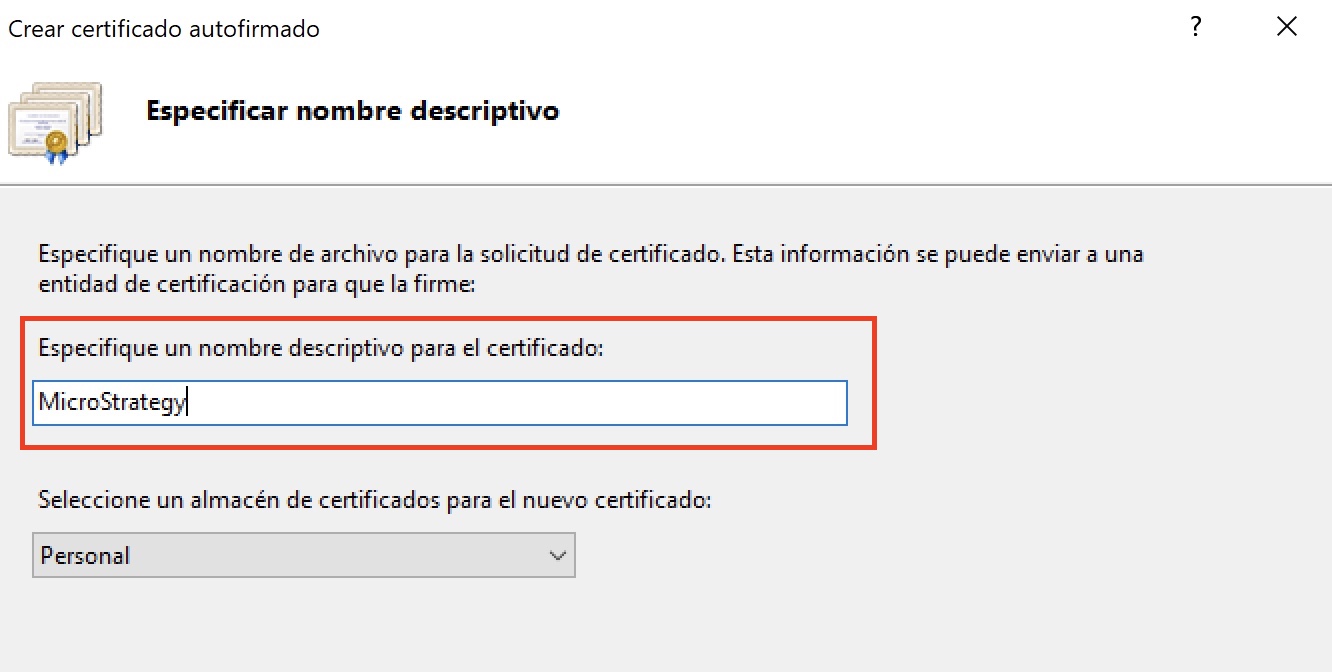

- En la nueva ventana escribe un nombre identificativo del certificado y deja marcado el almacén personal.

- Acepta y veras como se ha creado el certificado.

Modificar enlaces

El siguiente paso trata de vincular los enlaces al nuevo certificado que hemos creado para usarlo vía https. Sigue estos pasos:

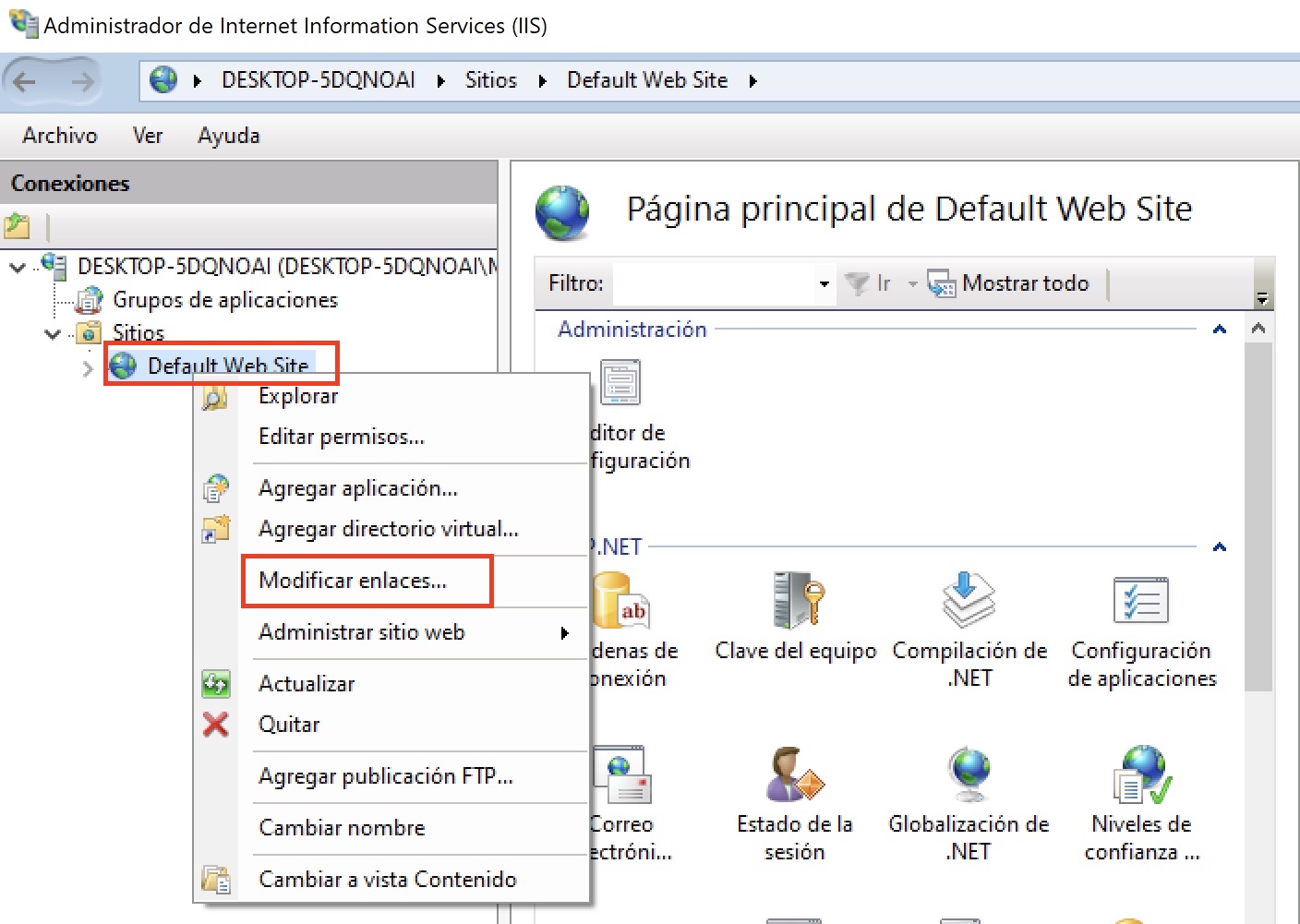

- Haz clic derecho sobre Default Web Site y haz clic en Modificar enlaces…

- Comprueba que el tipo https no aparece. Si es así, haz clic en el botón Agregar.

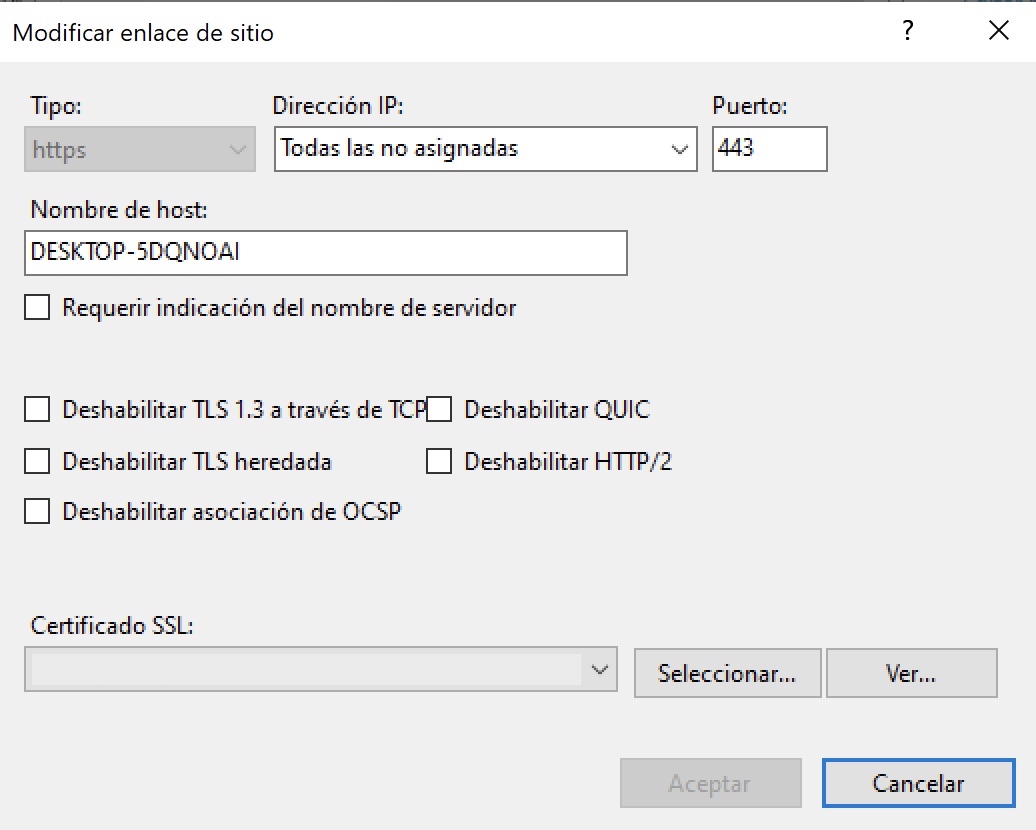

- En la nueva ventana escoge el tipo https

- Deja la Dirección IP con el valor Todas las no asignadas.

- Modifica el Puerto al 443.

- Escribe el nombre del equipo en la casilla Nombre de host o déjalo vacío.

- En la parte inferior, Certificado SSL, selecciona el certificado que has creado en el paso anterior.

Configurar el sitio MicroStrategy

Al tratarse de una simulación en pocos pasos configuramos el sitio web MicroStrategy para utilizar este certificado por el puerto 443. Sigue estos pasos:

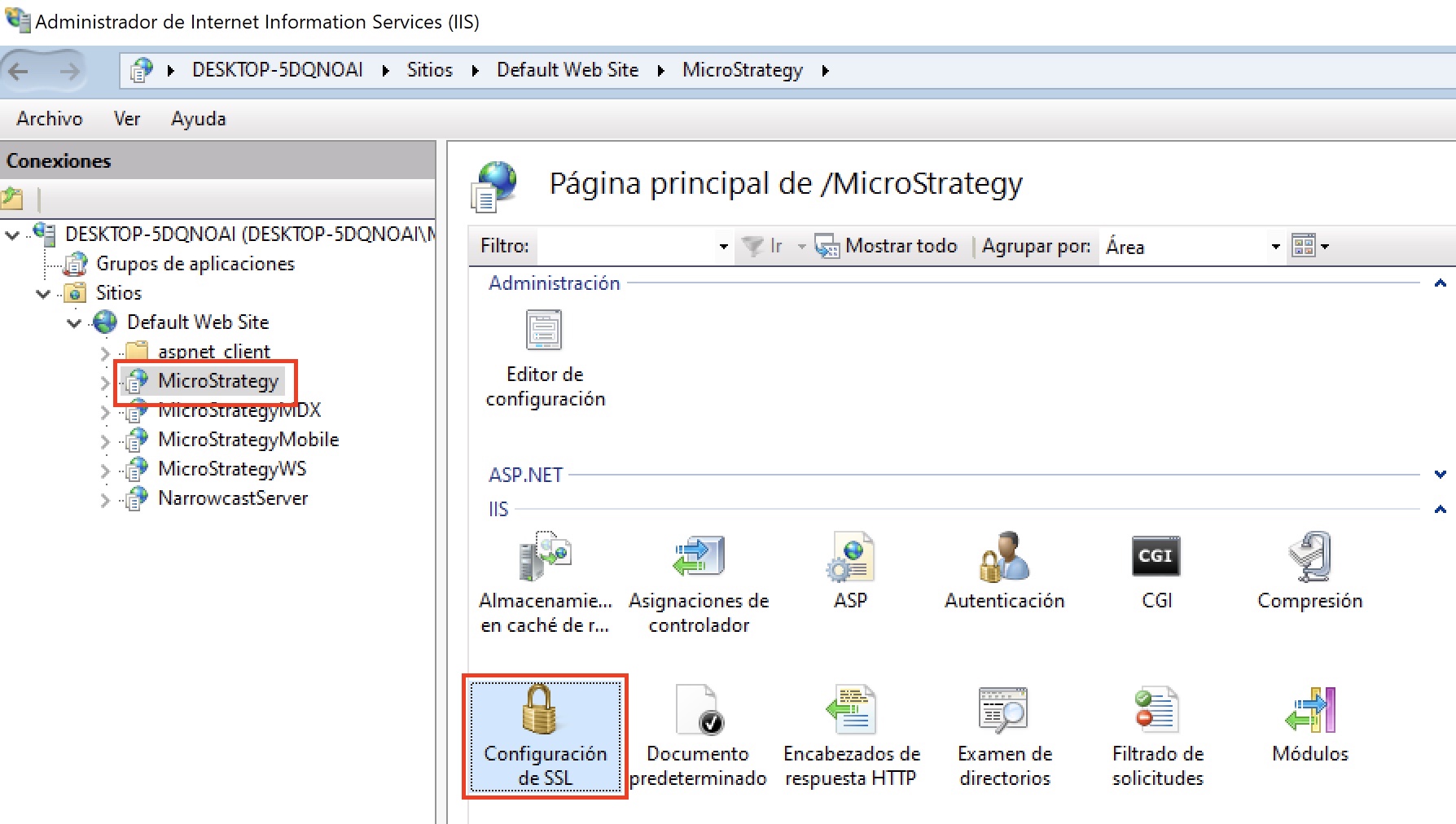

- Haz clic sobre el sitio web MicroStrategy.

- En la sección IIS haz doble clic en Configuración de SSL

- Activa la casilla Requerir SSL y deja la opción Omitir en el Certificado de cliente.

Es posible que cuando accedas a la URL de MicroStrategy te pida usuario y contraseña del servidor. Esto ya depende de como tengas configurada la autenticación (no de MicroStrategy) Para modificarla haz clic en el sitio web MicroStrategy de IIS > Sección IIS > Autenticación y configuralo. Sino sabes como, siempre puedes habilitar la autenticación anónima.

Exportar certificado

Necesitamos exportar el certificado para configurarlo en Tomcat y que MicroStrategy Library lo utilice. Sigue estos pasos:

- En IIS haz clic en el nombre del servidor y en la sección IIS haz doble clic en Certificados de servidor

- Haz clic derecho sobre nuestro certificado creado en el primer paso y selecciona Exportar.

- Indicale una ubicación para guardarlo.

- Escribe una contraseña y acepta.

Configurar Tomcat para MicroStrategy Library

- Accede a la carpeta de configuración de Tomcat. Si has instalado todo por defecto deberas encontrarla en la siguiente ruta: C:\Program Files (x86)\Common Files\MicroStrategy\Tomcat\apache-tomcat-9.0.63\conf

- Haz una copia del fichero server.xml

- Edita el fichero original server.xml

- En algunos casos estará el conector creado pero comentado y en otros simplemente no existirá, pero tu fichero XML debería quedar de la siguiente forma:

<?xml version="1.0" encoding="UTF-8"?> <Server port="8005" shutdown="SHUTDOWN"> <Listener className="org.apache.catalina.startup.VersionLoggerListener" /> <Listener className="org.apache.catalina.core.AprLifecycleListener" SSLEngine="on" /> <Listener className="org.apache.catalina.core.JreMemoryLeakPreventionListener" /> <Listener className="org.apache.catalina.mbeans.GlobalResourcesLifecycleListener" /> <Listener className="org.apache.catalina.core.ThreadLocalLeakPreventionListener" /> <GlobalNamingResources> <Resource name="UserDatabase" auth="Container" type="org.apache.catalina.UserDatabase" description="User database that can be updated and saved" factory="org.apache.catalina.users.MemoryUserDatabaseFactory" pathname="conf/tomcat-users.xml" /> </GlobalNamingResources> <Service name="Catalina"> <Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" compression="on" compressionMinSize="1024" noCompressionUserAgents="gozilla, traviata" compressibleMimeType="text/html,text/xml,text/css,text/javascript, application/x-javascript,application/javascript" /> <Engine name="Catalina" defaultHost="desktop-5dqnoai"> <Realm className="org.apache.catalina.realm.LockOutRealm"> <Realm className="org.apache.catalina.realm.UserDatabaseRealm" resourceName="UserDatabase" /> </Realm> <Host name="desktop-5dqnoai" appBase="webapps" unpackWARs="true" autoDeploy="true"> <Valve className="org.apache.catalina.valves.AccessLogValve" directory="logs" prefix="localhost_access_log" suffix=".txt" pattern="%h %l %u %t "%r" %s %b" /> <Valve className="org.apache.catalina.valves.ErrorReportValve" showReport="false" showServerInfo="false" /> </Host> </Engine> <Connector port="8443" protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS" keystoreFile="C:/devCA/CertificadoAutofirmadoCreadoenIIS.pfx" keystorePass="micro123" /> </Service> </Server>

- Observa la línea 22. Si la tienes comentada descomentala, y sino existe cópiala. En cualquier caso debes cambiar el valor de keystoreFile escribiendo la ubicación donde guardaste el certificado y la propiedad keystorePass con la contraseña que escribiste al exportar el certificado.

- Reinicia Tomcat.

¡Enhorabuena! ya puedes entrar tanto a MicroStrategy como a MicroStrategy Library utilizando SSL.